Prácticas recomendadas de copia de seguridad y recuperación de IDrive® BMR

La guía de buenas prácticas de IDrive BMR está pensada para ser utilizada como lista de comprobación por el administrador de TI que gestiona la cuenta para la empresa. También está destinada a los profesionales que buscan sugerencias sobre la gestión óptima y el uso del dispositivo IDrive BMR. La guía no pretende sustituir a la documentación completa, como la guía del usuario, las preguntas frecuentes y la base de conocimientos, sino más bien servir de acompañamiento a estos documentos.

Documentación IDrive® BMR

Los consejos de buenas prácticas se basan en acciones y no profundizan en las teorías. Para más información sobre operaciones, consulte nuestra documentación completa.

| FAQs - Respuestas a las preguntas más frecuentes sobre IDrive BMR |

¿No encuentra aquí respuesta a sus preguntas? Póngase en contacto con nuestro servicio de asistencia 24/7 para obtener ayuda inmediata. También puede programar una sesión con uno de nuestros técnicos para obtener ayuda con la configuración del dispositivo.

8 buenas prácticas para IDrive® BMR

He aquí 8 prácticas para mejorar la protección de datos con IDrive BMR:

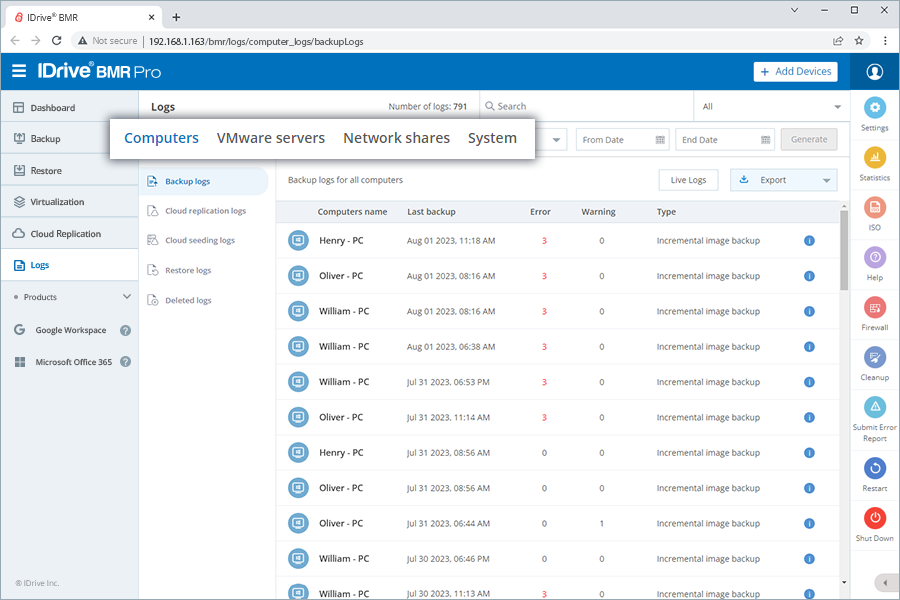

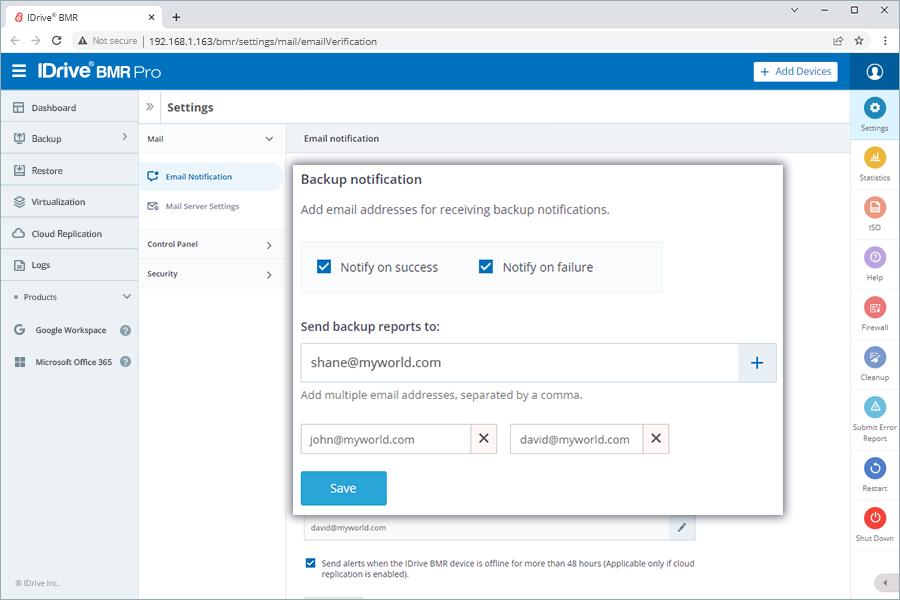

1. Revisar las copias de seguridadRevisa los registros de copias de seguridad y las notificaciones por correo electrónico cada día alternativo para asegurarte de que todas las copias de seguridad funcionan según lo esperado. Supervisar los registros y las notificaciones ayuda a identificar problemas como copias de seguridad incompletas y otros problemas en una fase temprana. ¿dónde?

Consulta todos los registros de actividad en Registros y gestiona tus notificaciones de copia de seguridad en Configuración > Correo > Notificación de copia de seguridad.

|

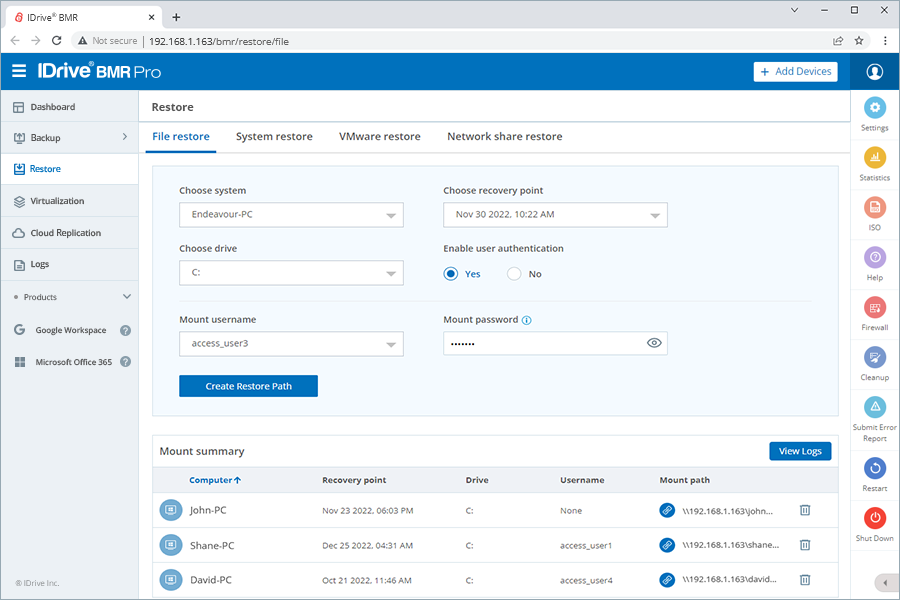

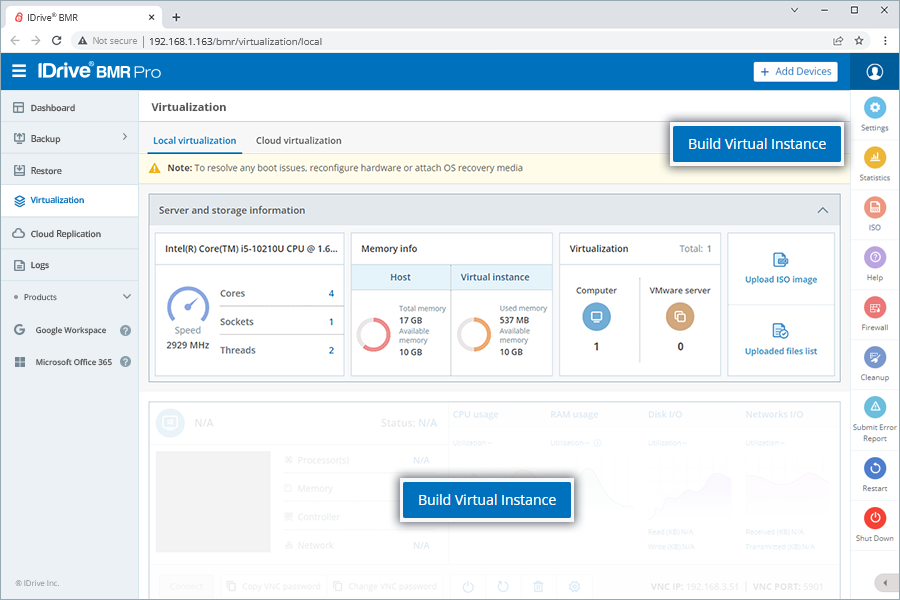

2. Restaurar datos, según sea necesarioRealice rutinariamente restauraciones de datos: recuperación de archivos, recuperación de sistemas bare-metal e instancias virtuales desconectadas de la red central. La recuperación mediante restauración de archivos y virtualización se recomienda una o dos veces por semana. ¿dónde?

Gestione la recuperación de datos en Restauración y Virtualización en la interfaz del dispositivo IDrive BMR.

|

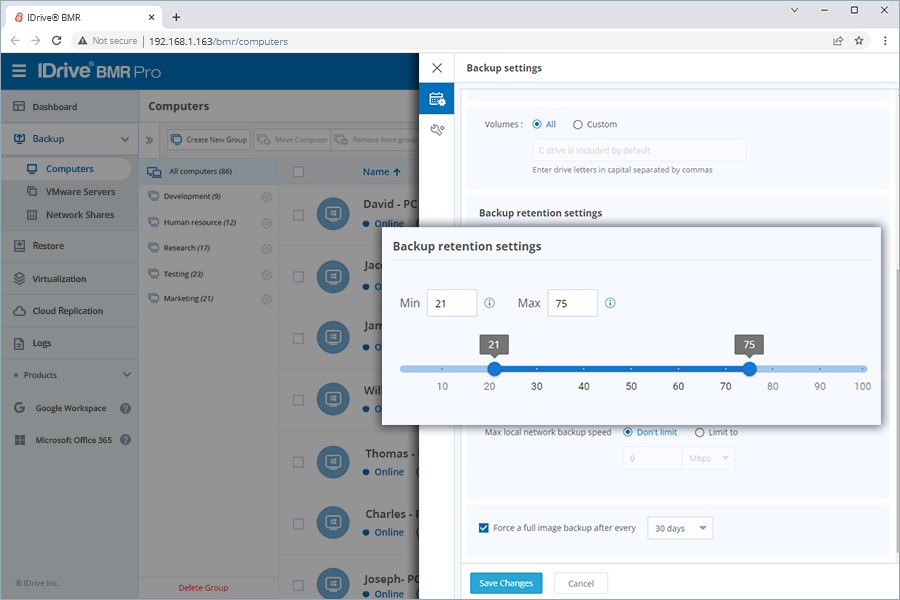

3. Supervisar la utilización del almacenamientoConfigure los ajustes de retención para adaptarlos a su plan de recuperación empresarial y evitar la sobreutilización del almacenamiento IDrive BMR. ¿dónde?

Vaya a Copia de seguridad > Ordenadores > Configuración y edite el campo Configuración de retención. Utilice el control deslizante para establecer el número mínimo y máximo de copias de seguridad de imágenes que el dispositivo debe conservar para un ordenador. Las copias de seguridad antiguas se eliminarán durante la operación de limpieza.

|

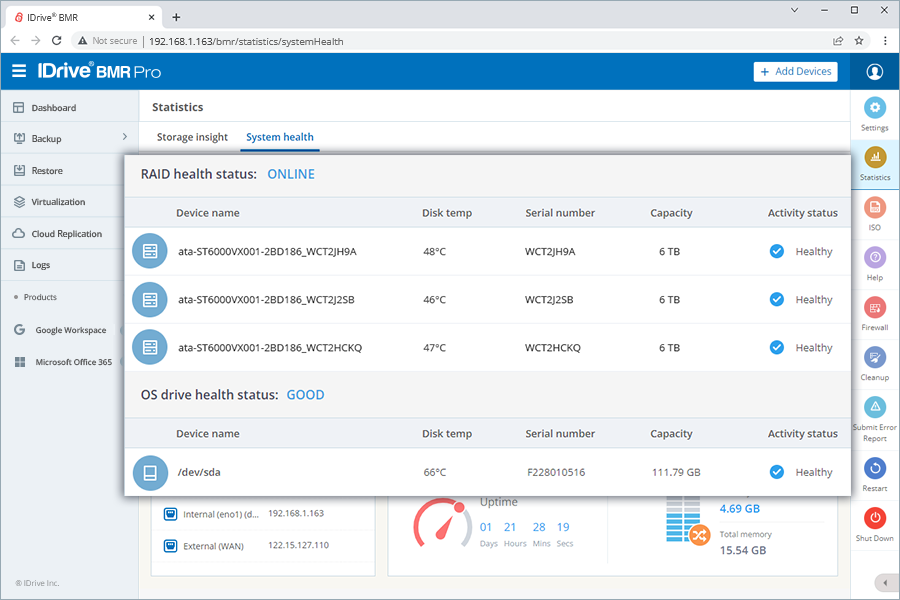

4. Supervisar el estado de salud del sistemaSupervise el estado del RAID y del disco duro del sistema operativo cada día alternativo para asegurarse de que los datos de su empresa están protegidos en todo momento. ¿dónde?

Vaya a Estadísticas > Estado del sistema para obtener información completa sobre el estado de las unidades RAID y del sistema operativo.

|

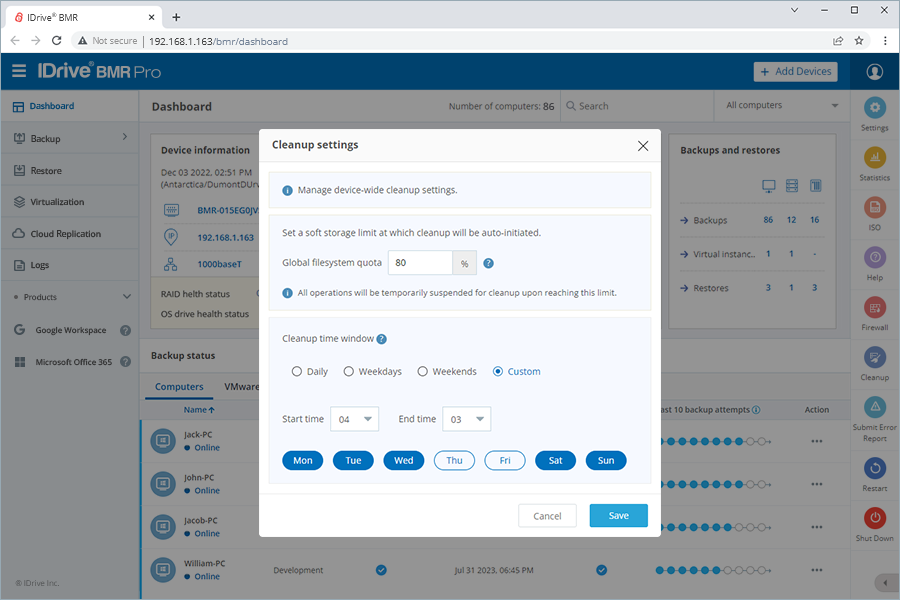

5. Optimizar la limpieza automatizadaOptimice la limpieza de copias de seguridad antiguas en el almacenamiento local configurando adecuadamente la cuota global del sistema de archivos o el límite de utilización del almacenamiento en un 80% o menos. ¿dónde?

Haga clic en Limpieza y configure la cuota global del sistema de archivos o el límite de utilización del almacenamiento al alcanzar el cual el dispositivo iniciará una limpieza.

|

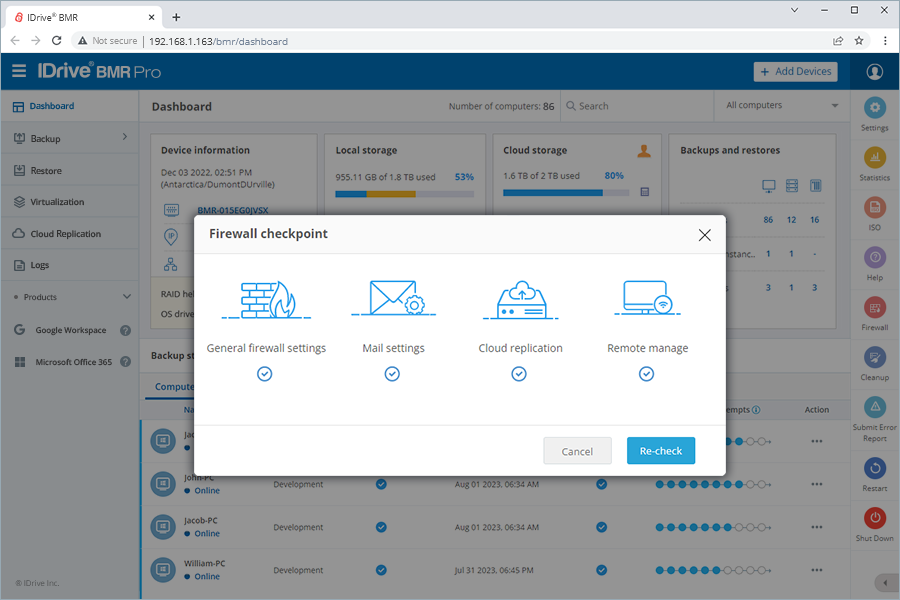

6. Supervisar las restricciones del cortafuegosEjecute una comprobación del cortafuegos en el dispositivo IDrive BMR para asegurarse de que todos los puertos necesarios para ejecutar los servicios están abiertos. Consulte los detalles del cortafuegos. ¿dónde?

En el menú RHS, haga clic en Firewall y ejecute una comprobación de firewall para las configuraciones general, de servidor de retransmisión de correo, de replicación en la nube y de gestión remota.

|

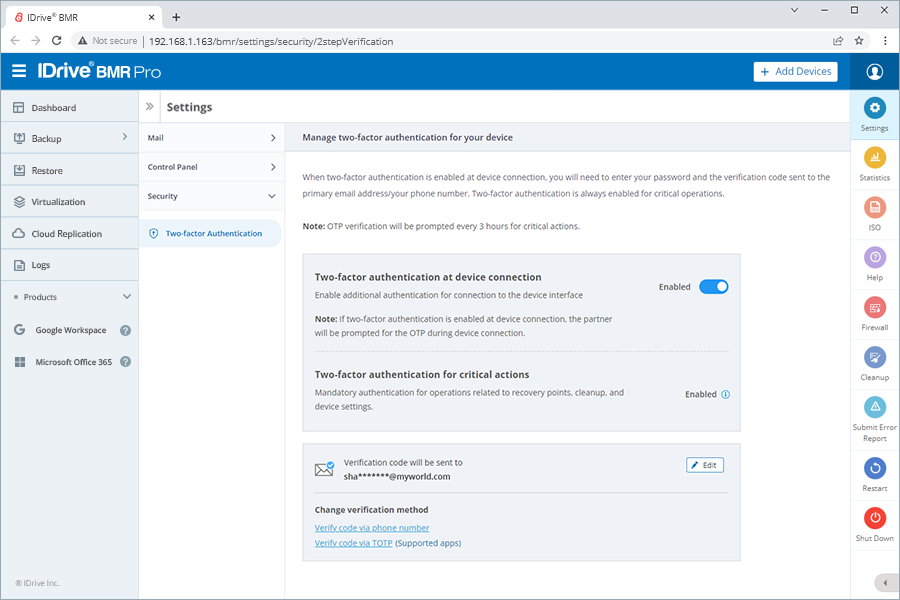

7. Asegure la interfaz del dispositivo con 2FAHabilite la autenticación de dos factores basada en número de teléfono/dirección de correo electrónico/aplicación TOTP en su dispositivo móvil para evitar accesos no autorizados y asegurar la conexión con su dispositivo. ¿dónde?

|

8. Maximice el tiempo de actividad con un sistema de alimentación ininterrumpida (SAI)El dispositivo IDrive BMR cuenta con la función de encendido automático tras un corte de corriente, lo que garantiza un funcionamiento continuo y fiable. Sin embargo, para mejorar la robustez del dispositivo y proporcionar una capa adicional de seguridad frente a interrupciones del suministro eléctrico, recomendamos encarecidamente integrar un sistema de alimentación ininterrumpida (SAI) con el dispositivo IDrive BMR. |

Protocolos de seguridad de los datos

IDrive BMR se compromete a proteger sus datos en nuestra plataforma.

- Garantizamos la seguridad de la interfaz del dispositivo mediante la autenticación obligatoria de dos factores y la verificación de la contraseña de un solo uso para diversas operaciones, como la eliminación de puntos de recuperación, la eliminación de recursos compartidos de red, la eliminación de máquinas, la limpieza manual, la actualización de la dirección de correo electrónico principal, el cambio de contraseña y la actualización de la zona horaria.

- Se puede aplicar la autenticación de dos factores en la conexión del dispositivo para garantizar la autenticación del usuario.

- Además, verificamos los dispositivos de confianza para las descargas y activamos la autenticación por contraseña para la eliminación de datos en la consola web.

Estos exhaustivos protocolos de seguridad garantizan que sus datos permanezcan seguros mientras utiliza nuestros servicios.